Hybrid Configuration Wizard è un tool indispensabile per creare i connettori che gestiscono il flusso di posta interno durante una migrazione su Office 365 da un Exchange on-premisis. Come spesso accade la configurazione richiede pochi click ed è molto intuitiva, ma può capitare di incorrere in problemi come ad esempio errori di connessione, ed il log generato dal tool a volte è davvero poco di aiuto per risolverli.

Butto giù due righe su quello che mi è capitato, e spero che faccia risparmiare a qualcuno un po’ di tempo.

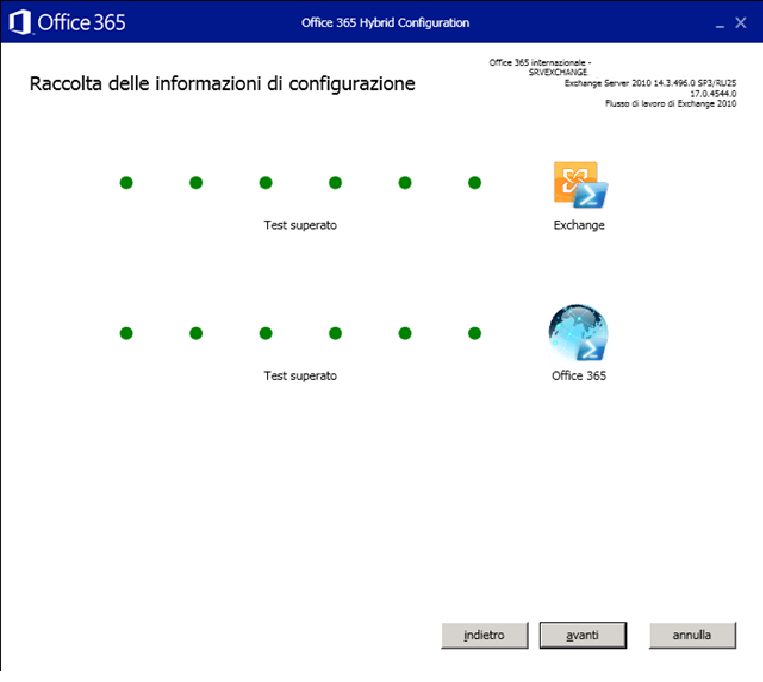

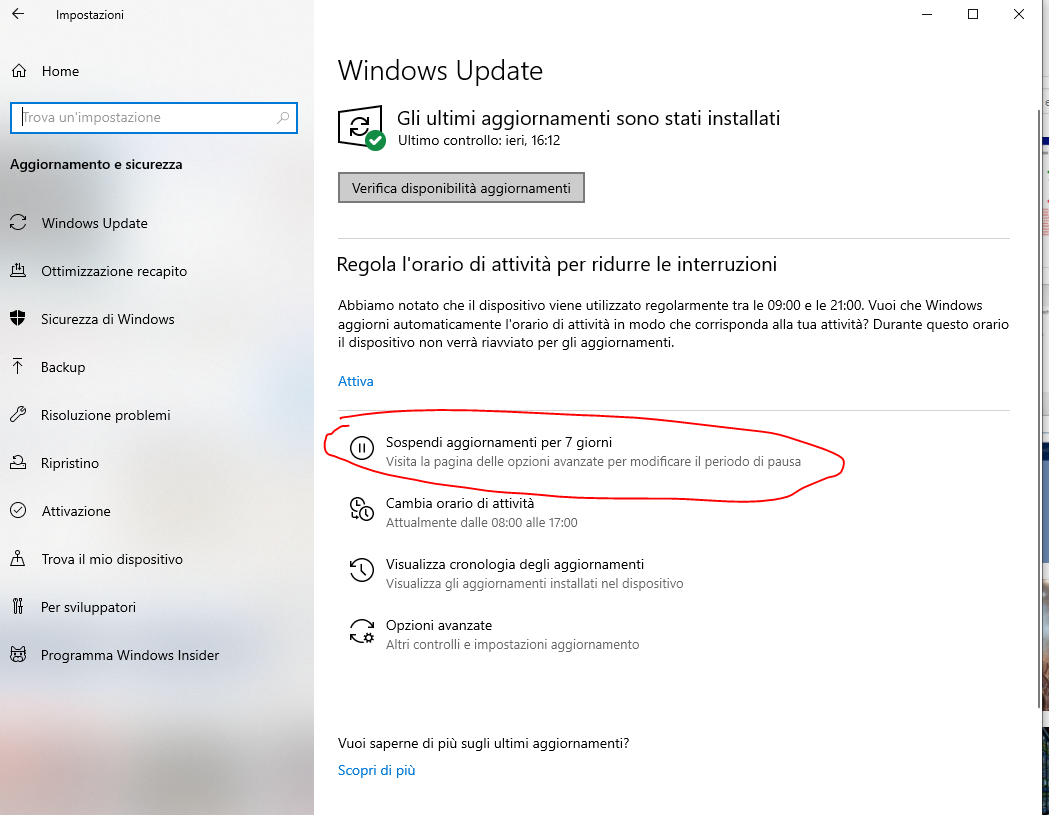

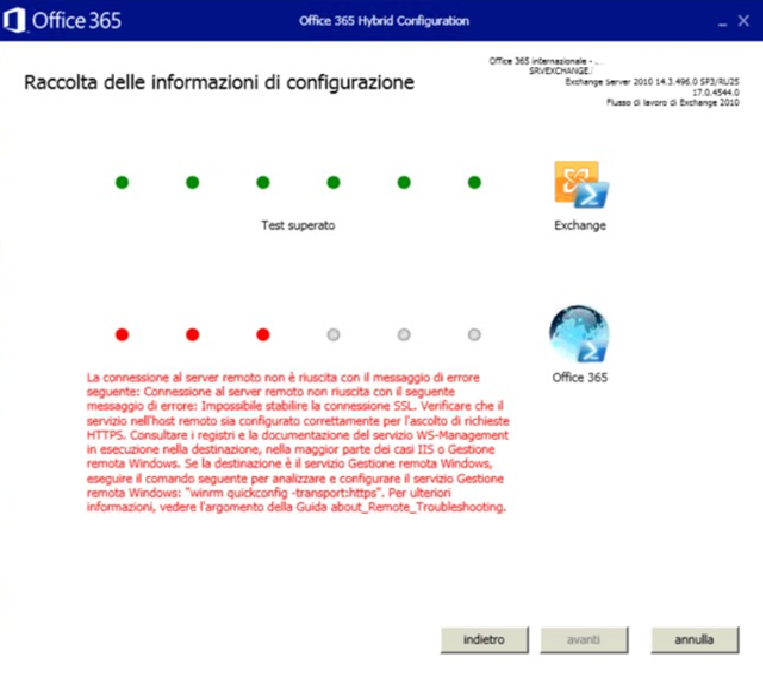

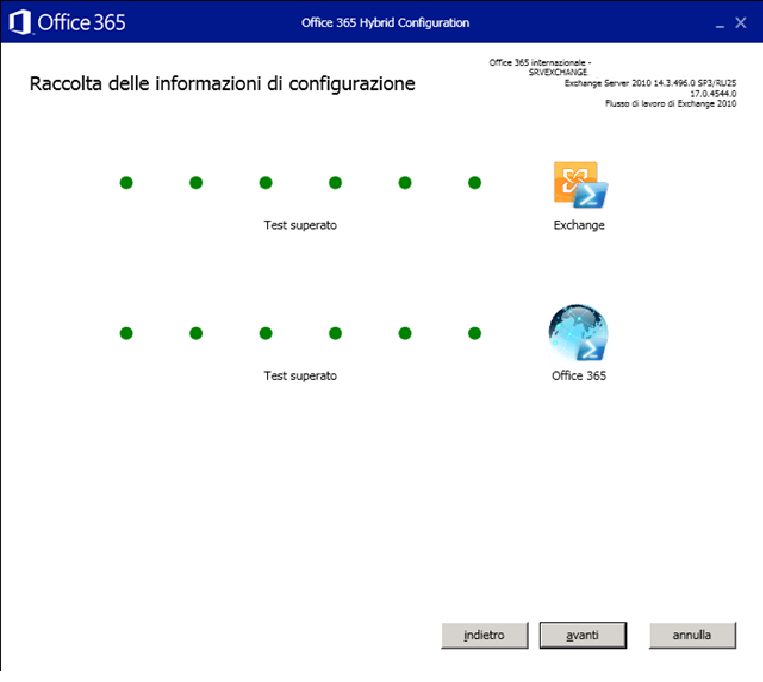

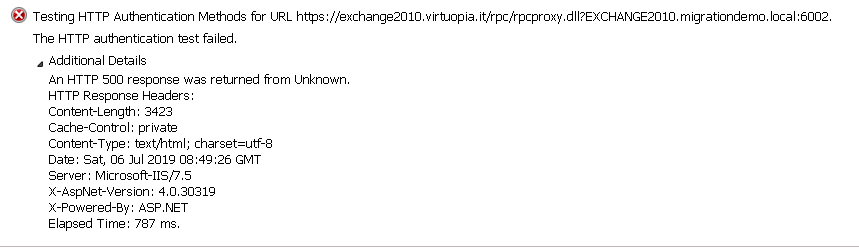

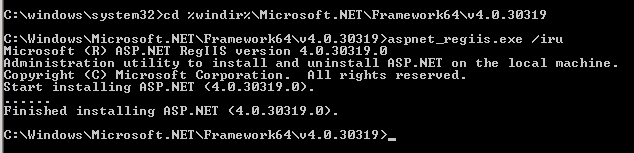

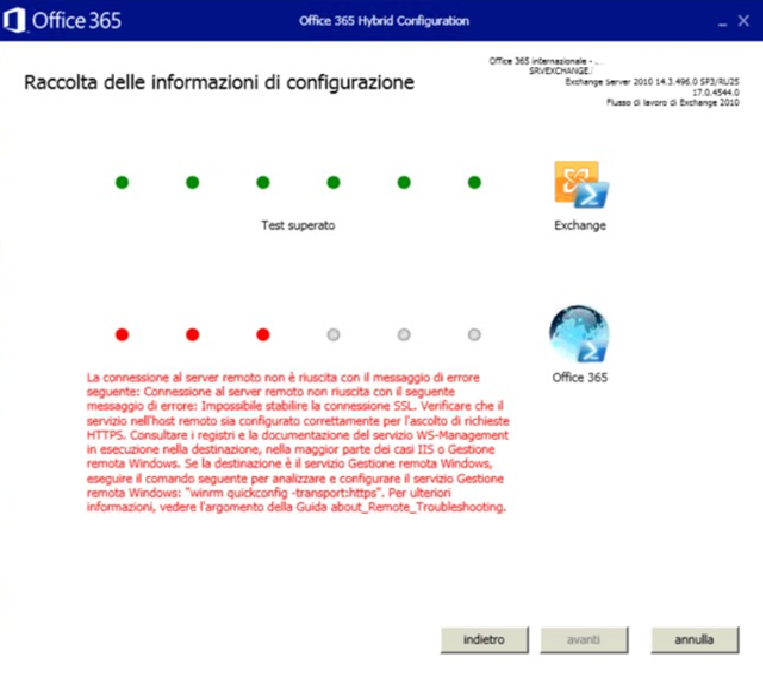

Nel mio caso avevo un errore di connessione verso Office 365, come si vede dal seguente screenshot

Individuato il file di log nella cartella:

%appdata%\Microsoft\Exchange Hybrid Configuration\

L’unica riga significativa era la seguente

2020.05.29 17:58:24.321 WARNING 10079 [Client=UX, Activity=Tenant Connection Validation, Thread=6] La connessione al server remoto non è riuscita con il messaggio di errore seguente: Connessione al server remoto non riuscita con il seguente messaggio di errore: Impossibile stabilire la connessione SSL. Verificare che il servizio nell’host remoto sia configurato correttamente per l’ascolto di richieste HTTPS. Consultare i registri e la documentazione del servizio WS-Management in esecuzione nella destinazione, nella maggior parte dei casi IIS o Gestione remota Windows. Se la destinazione è il servizio Gestione remota Windows, eseguire il comando seguente per analizzare e configurare il servizio Gestione remota Windows: “winrm quickconfig -transport:https”. Per ulteriori informazioni, vedere l’argomento della Guida about_Remote_Troubleshooting.

Non diceva quindi niente di più di quanto già letto nella schermata precedente.

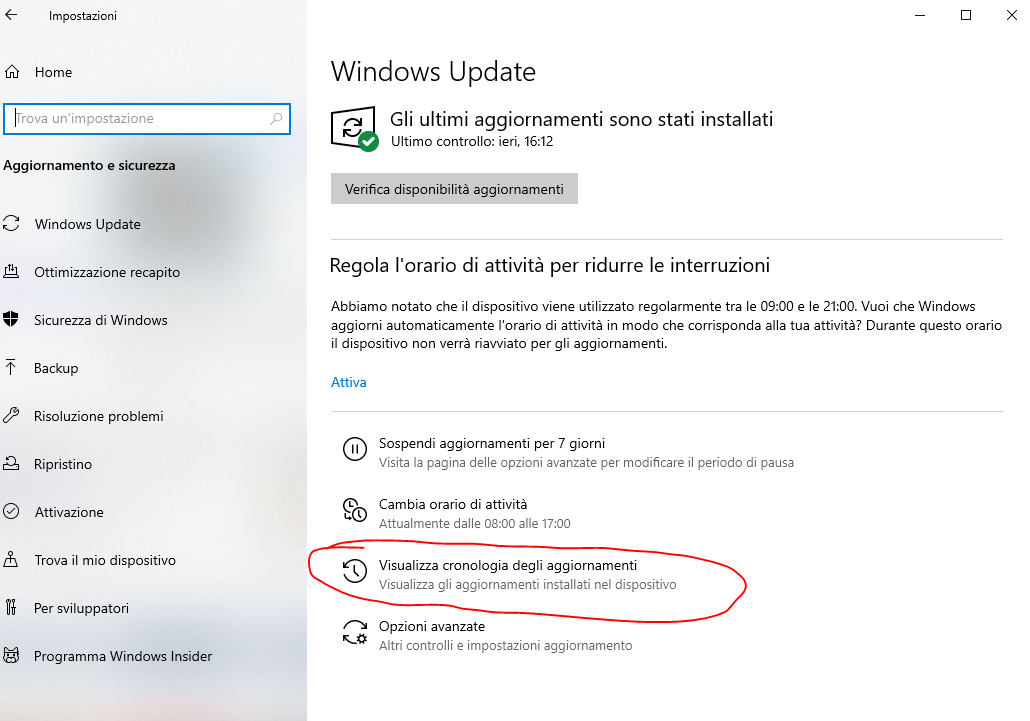

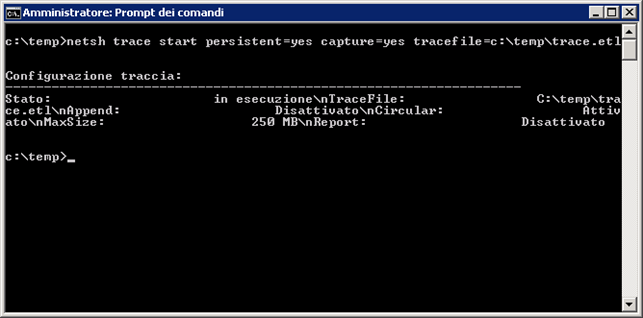

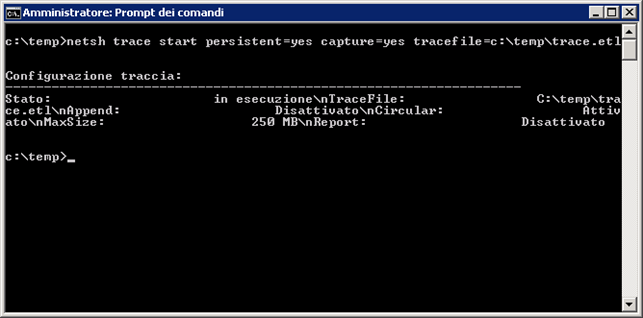

Per analizzare meglio lo scambio di dati con il server remoto ho quindi abilitato il network trace sulla macchina dove stavo installando HCW, utilizzando questo comando da un prompt di comandi con privilegi elevati:

netsh trace start persistent=yes capture=yes tracefile=c:\temp\trace.etl

Consiglio di eseguire questa operazione immediatamente prima di confermare l’ultimo step in cui si verifica l’errore, in modo da evitare la cattura di pacchetti che possono generare confusione

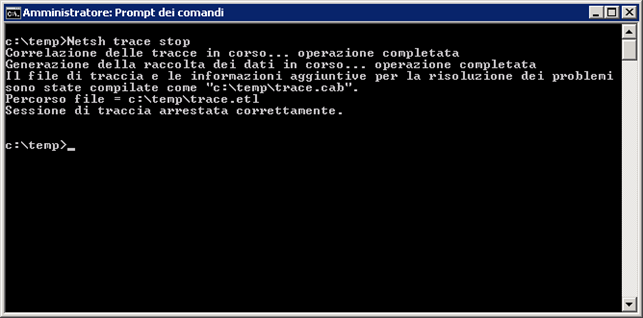

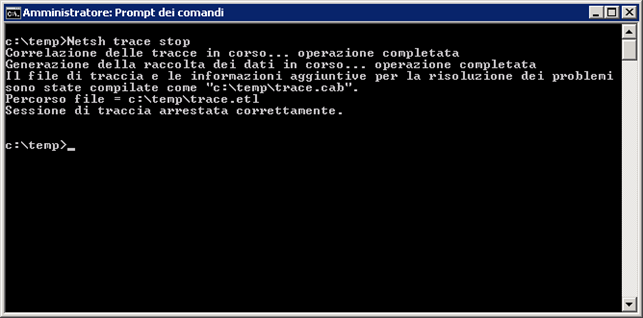

Ho quindi riprodotto l’errore sul tool HCW e subito dopo interrotto il trace con

netsh trace stop

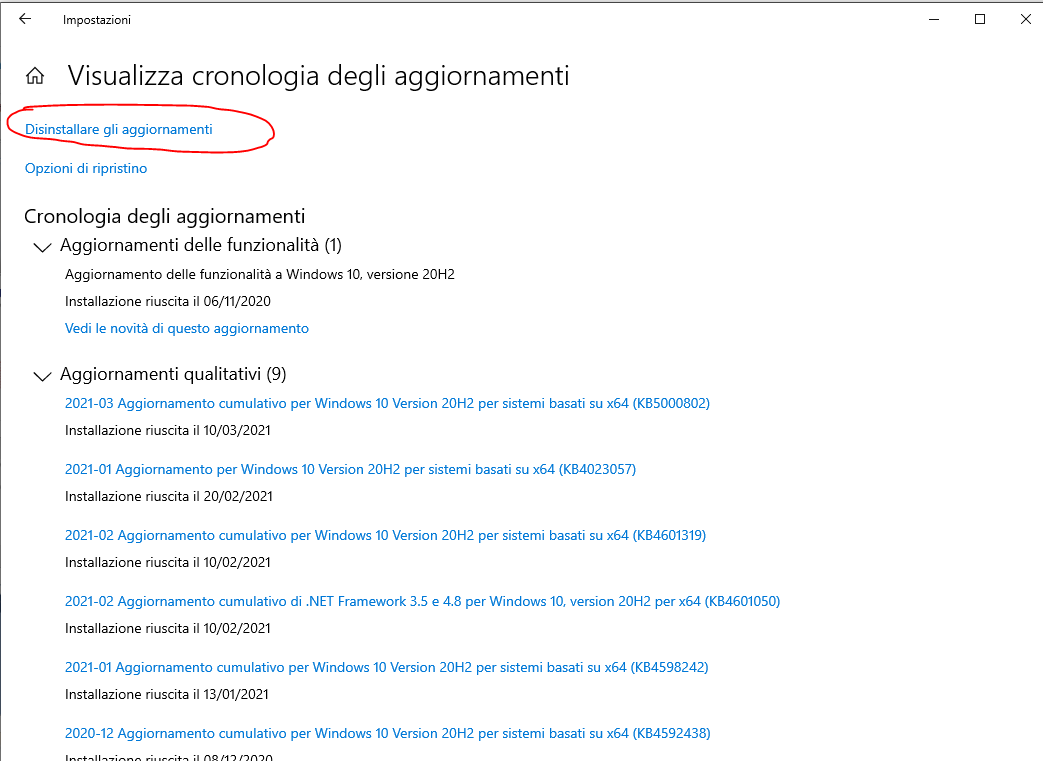

A questo punto ho convertito il file trace.etl che è stato generato nella cartella temp per renderlo leggibile da Wireshark, un analizzatore di rete che utilizzo in questi casi, e che non è però in grado di aprire direttamente i file di tipo etl.

Per la conversione ho utilizzato Microsoft Message Analyzer, un tool deprecato e quindi non semplicissimo da trovare in rete, scaricandolo da qui

https://download.microsoft.com/download/7/1/0/7105C7FF-768E-4472-AFD5-F29108D1E383/NM34_x64.exe

Ho semplicemente aperto il file e subito dopo salvato scegliendo estensione .cap

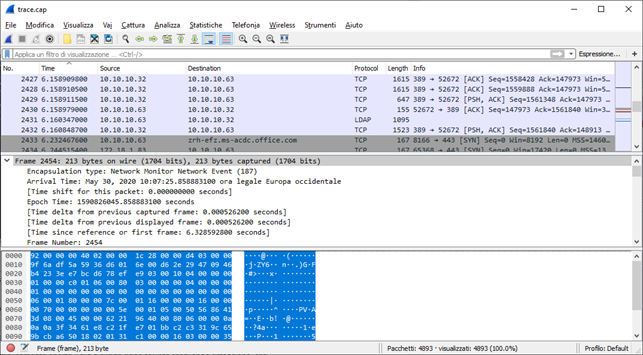

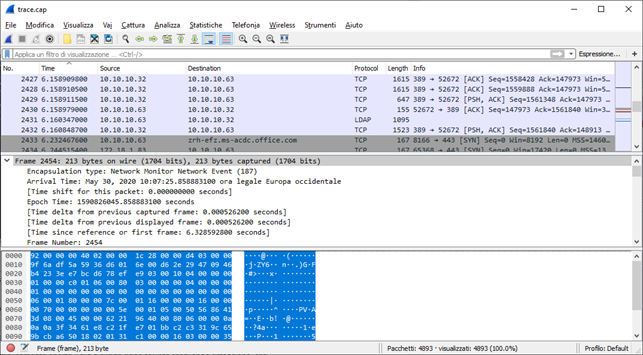

Ho potuto a quel punto aprire il file trace.cap con wireshark (potete scaricare wireshark da qui https://www.wireshark.org/download.html)

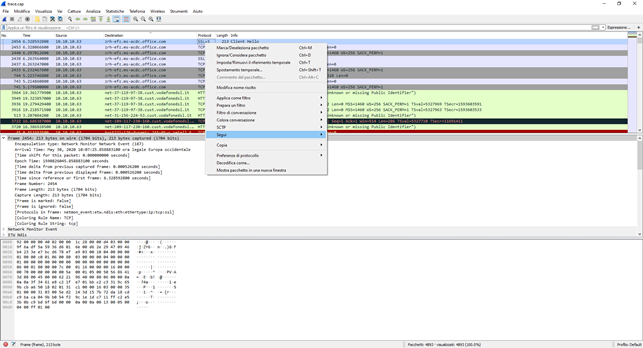

Da quel momento è tutto in mano alla fantasia, è possibile utilizzare i filtri per isolare le righe interessanti tra le migliaia che troverete

Io ho usato questo metodo ma ovviamente ognuno è libero di gestire la situazione a proprio vantaggio in maniera diversa:

– impostato la visualizzazione del nome dns invece dell’ip

– ordinato la colonna destination per ip

– cercato qualcosa che comunicasse con “microsoft”, “office”

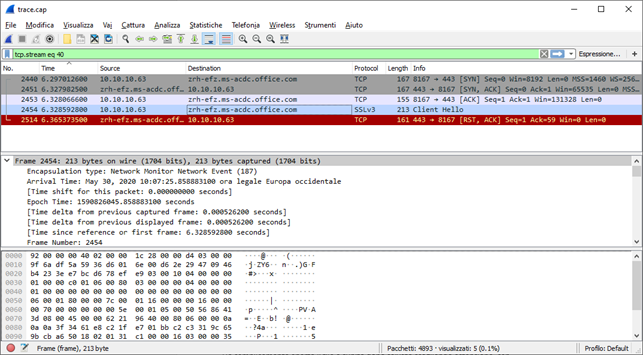

– individuato un pacchetto verso zrh-efz.ms.acdc.office.com

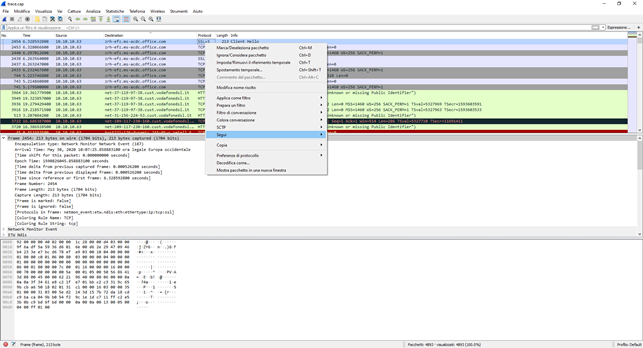

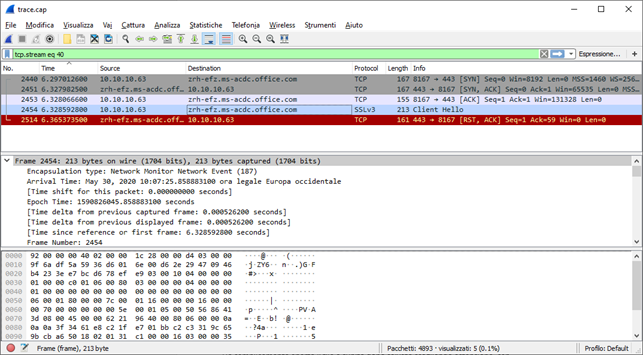

– tasto destro sul pacchetto -> segui -> Flusso SSL (perché l’errore che avevo era sul protocollo SSL)

A questo punto ho notato dei tentativi di connessione con protocollo SSLv3 a cui non veniva data risposta, ed ho immaginato che potesse dipendere dal protocollo SSLv3 disabilitato

Cosi, come indicato nella pagina https://support.microsoft.com/it-it/help/3140245/update-to-enable-tls-1-1-and-tls-1-2-as-default-secure-protocols-in-wi

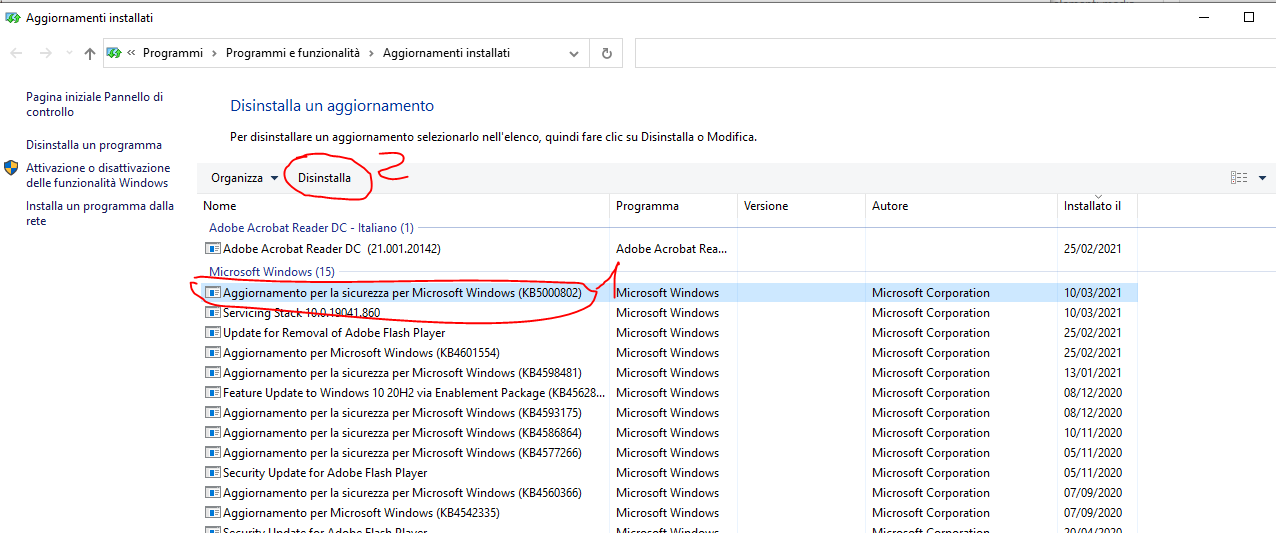

Ho modificato le seguenti chiavi di registro per abilitare SSLv3

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

creando una chiave di tipo DWORD chiamata DefaultSecureProtocols con valore esadecimale 00000800

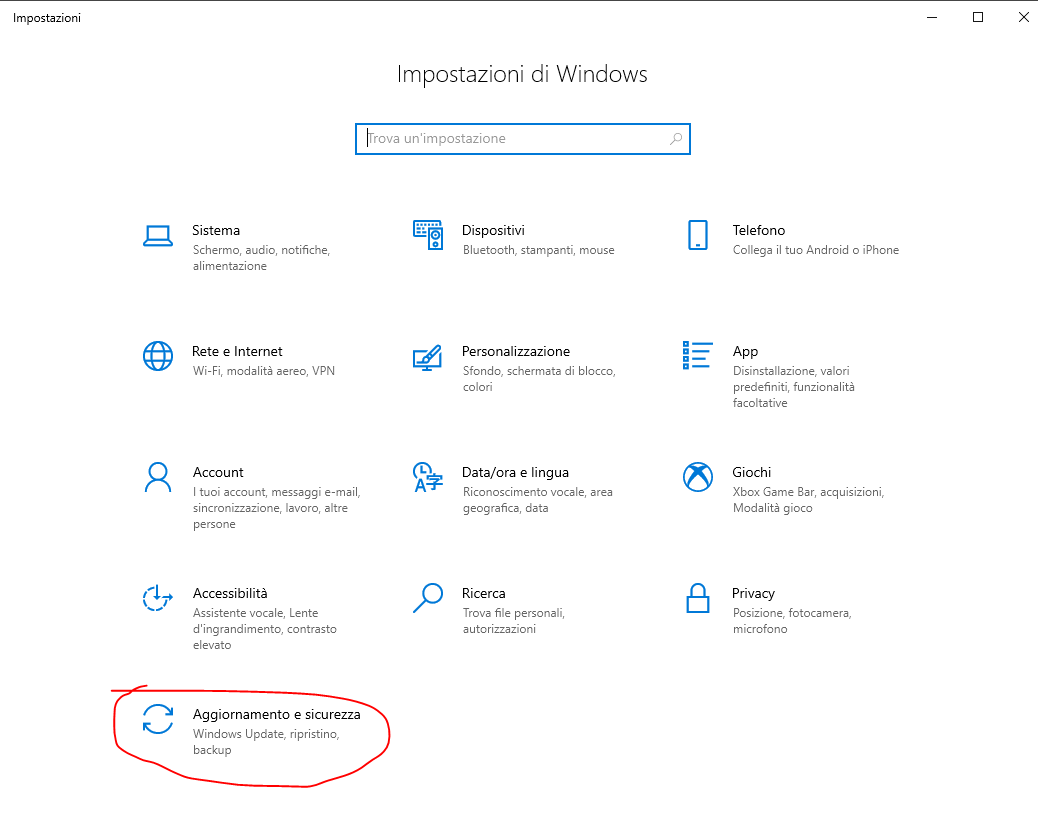

Ho riavviato poi il server per attivare l’impostazione, e quindi rilanciato il wizard.

La connessione a questo punto è andata a buon fine